APT ve Siber Saldırı Analizi

Eksikliklerine rağmen, PDF, M. Alparslan Akyıldız tarafından APT ve Siber Saldırı Analizi gibi e-kitaplar arasında bugün popüler bir format olmaya devam ediyor. Pazarlama şirketi HubSpot, 3.000 web sitesi ziyaretçisine e-kitaplarla ne yaptıklarını sordu: çevrimiçi okuyun veya APT ve Siber Saldırı Analizi dosyasını PDF olarak indirin. Ankete katılanların %90'ının APT ve Siber Saldırı Analizi PDF dosyasını indirmeyi tercih ettiği ortaya çıktı.

Geliştiriciler, taşınabilir aygıtlarda okumak da dahil olmak üzere sürekli olarak yeni özellikler ekliyor. Örneğin, 2018'in başlarında Adobe ekibi, Acrobat DC'ye mobil cihazlarda M. Alparslan Akyıldız'dan APT ve Siber Saldırı Analizi gibi dosyalar için gelişmiş görüntüleme ve düzenleme özellikleri sağladı.

Ayrıca, Ağustos ayında yeni bir proje hakkında bilgi vardı - sesli PDF. PDF'nin özelliklerini ve sesli asistanların işlevselliğini birleştirecek: Alexa, Google Home ve Siri. Şimdiye kadar sadece bir prototip hazır, ancak geliştiriciler yakın gelecekte çalışan bir sürüm yayınlamaya söz veriyor.

Adobe yeni yönergeleri takip ediyor ve formatı daha etkileşimli hale getirmeyi, örneğin artırılmış gerçeklik işlevselliği eklemeyi amaçlıyor. Nasıl görüneceği henüz belli değil, ancak geliştiriciler, PDF ekosisteminin önümüzdeki yıllarda yeni bir kullanıcı deneyimi seviyesine ulaşacağına söz veriyor.

PDF formatının değişmezliği, avantajı olmasına rağmen, aynı zamanda büyük bir dezavantaj olarak ortaya çıkıyor. Bu tür dosyaların (özellikle büyük diyagramlar ve grafikler, notalar, geniş formatlı belgeler) küçük ekranlı cihazlarda - akıllı telefonlarda veya kompakt elektronik okuyucularda - okunması zordur. Sayfa cihaz ekranına sığmıyor veya metin çok küçük görünüyor. Ancak APT ve Siber Saldırı Analizi kitabını PDF formatında herhangi bir cihazda okumanız sorun olmayacaktır.

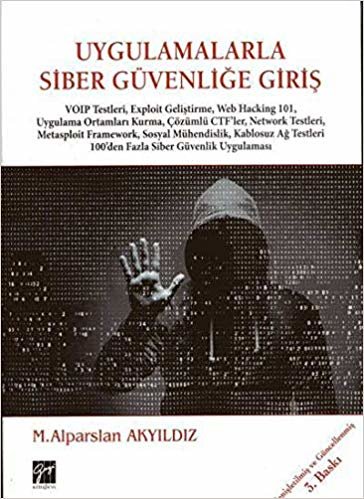

| yazar | M. Alparslan Akyıldız |

|---|---|

| Tarafından yayınlandı | 9 Haziran 2019 |

H. G. Wells Kolektif 5 Ocak 2017 Jack London 19,5 x 13,5 cm 19,5 x 1 x 13,5 cm 1 x 13,5 x 21 cm 4 Ocak 2017 1 Ocak 2017 B M Bower 15,2 x 0,6 x 22,9 cm 1 x 13,5 x 19,5 cm 28 Şubat 2018 G. A. Henty 3 Ocak 2017 F Scott Fitzgerald 15,2 x 0,7 x 22,9 cm 1 Ocak 2018

okumak okumak kayıt olmadan

| yazar | M. Alparslan Akyıldız |

|---|---|

| isbn 10 | 6053449954 |

| isbn 13 | 978-6053449959 |

| Sayfa sayısı | 371 sayfa |

| Yayımcı | Gazi Kitabevi; 1. baskı |

| Dilim | Türkçe |

| Tarafından yayınlandı APT ve Siber Saldırı Analizi | 9 Haziran 2019 |

Bu kitapta APT ve karmaşık saldırı analizleri için siber saldırı analizi, tehdit avı ve siber tehdit istihbaratı konuları anlatılmıştır. Birinci bölümde temel kavramlar, Cyber Kill Chain, APT grupları, siber tehdit istihbaratı anlatılmıştır. İkinci bölümde örnek bir ağ üzerinde kurulan demo lab üzerinde APT demosu yapılarak phishing, web ataklar, RCE exploitler, tünelleme teknikleri, leteral movment, password sparying gibi yöntem ve teknikler ile ilerleyen bölümlerde analizi yapılacak saldırının, saldırgan gözüyle nasıl yapıldığı anlatılmıştır. Üçüncü bölümde daha önceden üretilen örnek Siber saldırı ağ trafik dosyaları zerinde ağ taraflı analizle, saldırı, dosya aktarımı ve tünellemeler için analizler yapılarak, bu saldırı tiplerini trafikte süzmek ya da korelasyon kuralları yazabilmek adına filtreler üretilmiştir. Dördüncü bölümde webshell analizlerine ve webshell tespitine değinilerek çeşitli yöntemler aktarılmıştır. Beşinci bölümde Windows prosesleri anlatılarak, hafıza bellek döküm analizleri ile alakalı bilgiler ve uygulamalar okura aktarılmıştır. Process injection, hollowing, thread injection ve hooking yöntemleri uygulanarak adımları çıkartılmıştır. Daha sonra Sysmon konusu okurlara aktarılarak Log toplama ve analizi konusunda bilgiler verilmiştir. Tüm bu bilgiler paylaşıldıktan sonra, ikinci bölümde APT demosunda gerçekleştirilen saldırıların adım adım analizi yapılmıştır. Altıncı bölümde tehdit avı sırasında bulunan zararlıların zararlı yazılım analizleri yapılarak IOC'leri yazılmıştır. Toplanan analiz verileri ile örnek ağda komuta kontrol sunucuya yapılan karşı atak ile ele geçirilen C2 server ve IOC'lerden TTP elde edilerek tehdit avı raporu çıkartılmıştır.