APT ve Siber Saldırı Analizi

DOC - ihtiyaçlarına göre APT ve Siber Saldırı Analizi kitap hazırlamak isteyen M. Alparslan Akyıldız yazarlar için. İhtiyaç duydukları formata dönüştürün veya APT ve Siber Saldırı Analizi kitabını bir matbaada yazdırın, ancak önce kağıt maliyetlerini en aza indirmek için yazı tipini azaltın.

-

En zor seçenek, APT ve Siber Saldırı Analizi kitabınızın resimlerle dolu olması ve bu olmadan metnin tüm anlamını yitirmesidir. Görüntülü elektronik kitapların hemen hemen tüm biçimleri insanlık dışı muamele görür, onları artık bir şeyi ayırt etmenin mümkün olmadığı boyutlara indirir, dönüştürücü gerekli gördüğünde metindeki yerlerini değiştirir, vb. Resimler içeren bir e-kitabı APT ve Siber Saldırı Analizi yayınlamanın tek yolu (ve hem illüstrasyonlar hem de resimler, çizimler, grafikler vb. olabilir) onu PDF'ye dönüştürmektir. Ama ... Bu formatın dezavantajları yukarıda zaten belirtilmiştir.

-

Alternatif olarak, her biri kendi ekran boyutuna göre düzenlenmiş birkaç PDF dosyası hazırlayabilirsiniz. Bu arada, 9 inç e-okuyucular, A4 formatında düzenlenmiş PDF'yi mükemmel bir şekilde görüntüler.

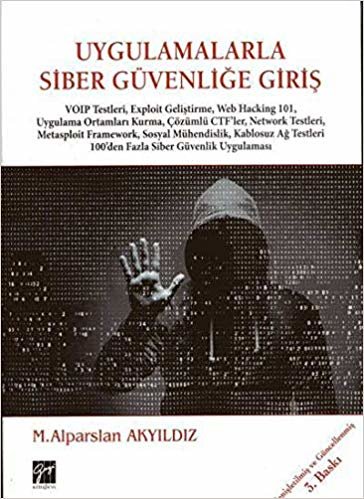

İşte harika bir örnek: APT ve Siber Saldırı Analizi - M. Alparslan Akyıldız

A4 formatı ve A6 formatı için PDF.

-

DOC ve RTF - İki tür dosya da bilgisayarlardan e-okuyuculara taşındı. Hemen hemen tüm cihazlar bunları destekler, ancak pratikte bu biçimlerde APT ve Siber Saldırı Analizi kitap okumak oldukça zordur. DOC ve RTF, metni bir okuyucunun küçük ekranından ziyade bir monitörde görüntülemek üzere tasarlandığından, içindeki biçimlendirme bazen garip ve okunamaz. İki kısa kelime tüm satıra yayılabilir, paragraflar uçup gidebilir, metni büyük bir sayfaya boşaltabilir. Genel olarak, onlarla uğraşmamalısınız. Ve bir şekilde bu biçimlerden birinde bir APT ve Siber Saldırı Analizi kitabınız varsa - onu daha okunabilir bir şeye dönüştürün. İnternette FB2 veya EPUB'a çeviren çok sayıda ücretsiz dönüştürücü var.

| yazar | M. Alparslan Akyıldız |

|---|---|

| Tarafından yayınlandı | 9 Haziran 2019 |

1 x 13,5 x 19,5 cm B M Bower 3 Ocak 2017 4 Ocak 2017 5 Ocak 2017 19,5 x 13,5 cm Jack London G. A. Henty 1 Ocak 2018 F Scott Fitzgerald 1 x 13,5 x 21 cm Kolektif 19,5 x 1 x 13,5 cm 28 Şubat 2018 15,2 x 0,7 x 22,9 cm 15,2 x 0,6 x 22,9 cm 1 Ocak 2017 H. G. Wells

okumak okumak kayıt olmadan

| yazar | M. Alparslan Akyıldız |

|---|---|

| isbn 10 | 6053449954 |

| isbn 13 | 978-6053449959 |

| Sayfa sayısı | 371 sayfa |

| Yayımcı | Gazi Kitabevi; 1. baskı |

| Dilim | Türkçe |

| Tarafından yayınlandı APT ve Siber Saldırı Analizi | 9 Haziran 2019 |

Bu kitapta APT ve karmaşık saldırı analizleri için siber saldırı analizi, tehdit avı ve siber tehdit istihbaratı konuları anlatılmıştır. Birinci bölümde temel kavramlar, Cyber Kill Chain, APT grupları, siber tehdit istihbaratı anlatılmıştır. İkinci bölümde örnek bir ağ üzerinde kurulan demo lab üzerinde APT demosu yapılarak phishing, web ataklar, RCE exploitler, tünelleme teknikleri, leteral movment, password sparying gibi yöntem ve teknikler ile ilerleyen bölümlerde analizi yapılacak saldırının, saldırgan gözüyle nasıl yapıldığı anlatılmıştır. Üçüncü bölümde daha önceden üretilen örnek Siber saldırı ağ trafik dosyaları zerinde ağ taraflı analizle, saldırı, dosya aktarımı ve tünellemeler için analizler yapılarak, bu saldırı tiplerini trafikte süzmek ya da korelasyon kuralları yazabilmek adına filtreler üretilmiştir. Dördüncü bölümde webshell analizlerine ve webshell tespitine değinilerek çeşitli yöntemler aktarılmıştır. Beşinci bölümde Windows prosesleri anlatılarak, hafıza bellek döküm analizleri ile alakalı bilgiler ve uygulamalar okura aktarılmıştır. Process injection, hollowing, thread injection ve hooking yöntemleri uygulanarak adımları çıkartılmıştır. Daha sonra Sysmon konusu okurlara aktarılarak Log toplama ve analizi konusunda bilgiler verilmiştir. Tüm bu bilgiler paylaşıldıktan sonra, ikinci bölümde APT demosunda gerçekleştirilen saldırıların adım adım analizi yapılmıştır. Altıncı bölümde tehdit avı sırasında bulunan zararlıların zararlı yazılım analizleri yapılarak IOC'leri yazılmıştır. Toplanan analiz verileri ile örnek ağda komuta kontrol sunucuya yapılan karşı atak ile ele geçirilen C2 server ve IOC'lerden TTP elde edilerek tehdit avı raporu çıkartılmıştır.