APT ve Siber Saldırı Analizi

Kindle Format 8 (KF8), APT ve Siber Saldırı Analizi Amazon Kindle kitapları için Mobi 7'nin yerini alan en yeni nesil dosya formatıdır.

Kindle Fire'da kullanılır. Ayrıca yazılım sürümü 4.1.0 veya üzeri, Kindle for PC ve Kindle Reader for Mac ile dördüncü nesil Kindle cihazlarında da desteklenir.

Kindle cihazları, diğer birçok e-Kitap okuyucusu tarafından kullanılan EPUB dosya biçimini desteklemez. Bunun yerine, Amazon'un tescilli e-kitap biçimlerini kullanacak şekilde tasarlanmıştır: AZW, MOBI ve daha yeni cihazlarda KF8.

Bu biçimler, yeniden akış, zengin biçimde biçimlendirilmiş e-kitap içeriği için tasarlanmıştır ve DRM kısıtlamalarını destekler, ancak EPUB'dan farklı olarak özel biçimlerdir.

Not. Eski mobipocket formatı HTML ve CSS ile oluşturulmuştur ve EPUB gibi .opf ve .ncx gibi bazı Open eBook (OEB) dosyalarını kullanır. Başlangıçta Palm Pilot gibi düşük güçlü mobil cihazlar için tasarlandı.

Kindle KF8, Amazon'un tescilli biçiminde kodlanmıştır, yayıncılar aşağıdaki iş akışını kullanarak APT ve Siber Saldırı Analizi Kindle kitapları oluşturur:

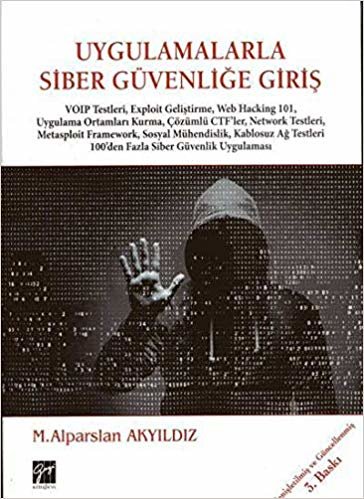

KindleGen adlı ücretsiz bir yazılım kullanın. Kindle kitabı oluşturmak için bir komut satırı aracıdır. KindleGen, M. Alparslan Akyıldız'dan HTML, XHTML veya EPUB gibi APT ve Siber Saldırı Analizi kitaptaki orijinal içeriği kabul eder.

Adobe InDesign için Kindle Plugin adlı ücretsiz bir yazılımın eklenmesiyle Adobe InDesign'ı kullanın. Bu eklenti, bir yayıncının APT ve Siber Saldırı Analizi içeriğini InDesign'dan Kindle KF8 formatına dönüştürmesine olanak tanır.

Kindle kitapları oluşturmak ve bunları Amazon'da satmak için Amazon'un self servis araçlarını kullanın: Kindle Direct Publishing Platform (KDP).

Üçüncü taraf dönüştürücü araçlarını kullanın (açık kaynaklı e-kitaplar gibi).

Profesyonel dönüşüm hizmetleri için dış kaynak kullanımı

Kindle'da yayınlamak için yazarlar genellikle içeriklerini aşağıdaki biçimlerde yazarlar ve tamamlandıktan sonra APT ve Siber Saldırı Analizi dosyalarını Kindle biçimine dönüştürürler.

- Kelime (DOC veya DOCX)

- HTML (ZIP, HTM veya HTML)

- ePub (EPUB)

- Adobe PDF (PDF)

- Mobipocket (MOBI veya PRC)

| yazar | M. Alparslan Akyıldız |

|---|---|

| Tarafından yayınlandı | 9 Haziran 2019 |

15,2 x 0,6 x 22,9 cm B M Bower 1 Ocak 2017 G. A. Henty 1 Ocak 2018 1 x 13,5 x 21 cm F Scott Fitzgerald 19,5 x 13,5 cm 28 Şubat 2018 1 x 13,5 x 19,5 cm 19,5 x 1 x 13,5 cm Kolektif 3 Ocak 2017 5 Ocak 2017 4 Ocak 2017 Jack London H. G. Wells 15,2 x 0,7 x 22,9 cm

okumak okumak kayıt olmadan

| yazar | M. Alparslan Akyıldız |

|---|---|

| isbn 10 | 6053449954 |

| isbn 13 | 978-6053449959 |

| Sayfa sayısı | 371 sayfa |

| Yayımcı | Gazi Kitabevi; 1. baskı |

| Dilim | Türkçe |

| Tarafından yayınlandı APT ve Siber Saldırı Analizi | 9 Haziran 2019 |

Bu kitapta APT ve karmaşık saldırı analizleri için siber saldırı analizi, tehdit avı ve siber tehdit istihbaratı konuları anlatılmıştır. Birinci bölümde temel kavramlar, Cyber Kill Chain, APT grupları, siber tehdit istihbaratı anlatılmıştır. İkinci bölümde örnek bir ağ üzerinde kurulan demo lab üzerinde APT demosu yapılarak phishing, web ataklar, RCE exploitler, tünelleme teknikleri, leteral movment, password sparying gibi yöntem ve teknikler ile ilerleyen bölümlerde analizi yapılacak saldırının, saldırgan gözüyle nasıl yapıldığı anlatılmıştır. Üçüncü bölümde daha önceden üretilen örnek Siber saldırı ağ trafik dosyaları zerinde ağ taraflı analizle, saldırı, dosya aktarımı ve tünellemeler için analizler yapılarak, bu saldırı tiplerini trafikte süzmek ya da korelasyon kuralları yazabilmek adına filtreler üretilmiştir. Dördüncü bölümde webshell analizlerine ve webshell tespitine değinilerek çeşitli yöntemler aktarılmıştır. Beşinci bölümde Windows prosesleri anlatılarak, hafıza bellek döküm analizleri ile alakalı bilgiler ve uygulamalar okura aktarılmıştır. Process injection, hollowing, thread injection ve hooking yöntemleri uygulanarak adımları çıkartılmıştır. Daha sonra Sysmon konusu okurlara aktarılarak Log toplama ve analizi konusunda bilgiler verilmiştir. Tüm bu bilgiler paylaşıldıktan sonra, ikinci bölümde APT demosunda gerçekleştirilen saldırıların adım adım analizi yapılmıştır. Altıncı bölümde tehdit avı sırasında bulunan zararlıların zararlı yazılım analizleri yapılarak IOC'leri yazılmıştır. Toplanan analiz verileri ile örnek ağda komuta kontrol sunucuya yapılan karşı atak ile ele geçirilen C2 server ve IOC'lerden TTP elde edilerek tehdit avı raporu çıkartılmıştır.